В современном мире распространение контента через одноранговые сети стало обыденным явлением. Однако, вместе с широким распространением таких технологий, возникает и множество вопросов безопасности. Один из ключевых аспектов – это обеспечение конфиденциальности и защиты передаваемых данных от несанкционированного доступа.

Защита информации в одноранговых сетях является критически важной, особенно когда речь идет о передаче файлов через интернет. Пользователи, стремящиеся к безопасности своих обменов, часто прибегают к различным методам, которые помогают скрыть их активность от потенциальных наблюдателей. Это включает в себя использование специальных протоколов и технологий, направленных на маскировку и защиту данных, передаваемых между узлами сети.

В данном разделе мы рассмотрим, как современные программы для обмена файлами обеспечивают безопасность и анонимность пользователей. Мы обсудим, какие методы и инструменты используются для защиты информации, и как эти технологии могут быть интегрированы в повседневную практику пользователей, чтобы обеспечить максимальную защиту их цифровой жизни.

Понимание и применение этих методов не только повышает уровень безопасности, но и помогает пользователям осознанно управлять своими данными в интернете, обеспечивая их защиту от различных угроз, связанных с передачей информации через публичные сети.

Основные принципы шифрования в торрент-клиентах

В данном разделе мы рассмотрим различные методы защиты данных при их передаче через сеть. Эти методы позволяют обеспечить конфиденциальность и безопасность обмена информацией между участниками сети, что особенно важно в условиях, когда передача данных может быть подвержена различным угрозам.

Один из основных видов защиты данных – это использование протоколов, которые скрывают содержимое передаваемых файлов. Это достигается за счет применения алгоритмов, которые преобразуют данные в форму, нечитаемую без специального ключа. Такие протоколы позволяют избежать прямого анализа содержимого передаваемых пакетов, что значительно усложняет задачу злоумышленникам.

Другой вид защиты заключается в маскировке сетевого трафика под обычный интернет-трафик. Это достигается за счет использования специальных протоколов, которые изменяют структуру пакетов таким образом, чтобы они выглядели как обычные HTTP или HTTPS запросы. Такой подход позволяет снизить вероятность обнаружения и блокировки сетевого трафика со стороны провайдеров или других контролирующих органов.

Кроме того, существуют методы, которые обеспечивают защиту на уровне соединения между клиентами. Эти методы включают в себя использование зашифрованных каналов связи, которые гарантируют, что данные, передаваемые между двумя точками, не могут быть перехвачены или изменены без соответствующего разрешения. Такие методы требуют от участников сети установки определенных ключей и параметров, что обеспечивает высокий уровень защиты данных.

Виды шифрования трафика в торрентах

В данном разделе мы рассмотрим различные методы обеспечения безопасности и конфиденциальности при обмене данными через системы распространения файлов. Эти методы помогают защитить пользователей от нежелательного вмешательства и слежки.

Полный шифрование – это метод, при котором весь обмен данными между узлами полностью зашифрован. Это обеспечивает максимальную защиту, так как даже если кто-то перехватит данные, они будут нечитаемыми без соответствующего ключа.

Частичное шифрование используется для защиты определенных частей сообщений, таких как заголовки или критически важные данные. Этот метод менее надежен, чем полный шифрование, но он более легкий и требует меньше ресурсов.

Методы обфускации предназначены для изменения формата данных таким образом, чтобы они выглядели как обычный интернет-трафик. Это помогает скрыть факт использования систем распространения файлов от провайдеров и других наблюдателей.

Комбинированные методы объединяют несколько подходов для достижения более высокого уровня защиты. Например, можно использовать частичное шифрование в сочетании с методами обфускации для усиления безопасности.

Выбор конкретного метода зависит от конкретных потребностей и условий использования. Некоторые пользователи предпочитают максимальную защиту, в то время как другие готовы пожертвовать частью безопасности для повышения скорости передачи данных.

Преимущества шифрованного трафика для пользователей

В данном разделе мы рассмотрим ключевые выгоды, которые получают пользователи при использовании защищенных методов передачи данных в сети. Эти преимущества не только обеспечивают безопасность, но и повышают удобство и эффективность использования сетевых ресурсов.

- Повышение конфиденциальности: Использование зашифрованных соединений значительно снижает риск перехвата и анализа передаваемых данных третьими лицами. Это особенно важно для пользователей, которые предпочитают сохранять свою анонимность в сети.

- Защита от цензуры и слежки: Шифрованные соединения помогают обойти ограничения, установленные провайдерами или правительственными органами, обеспечивая свободный доступ к информации.

- Устойчивость к атакам: Защищенные методы передачи данных делают практически невозможным манипуляции с данными на сетевом уровне, что повышает общую безопасность взаимодействия в сети.

- Повышение доверия между участниками сети: Знание о том, что данные передаются в зашифрованном виде, способствует укреплению доверия между пользователями, что особенно важно в децентрализованных сетях.

- Сохранение анонимности: Шифрование позволяет пользователям скрыть свои личные данные и местоположение, что является важным фактором для тех, кто ценит свою приватность.

Как настроить шифрование в популярных торрент-клиентах

В данном разделе мы рассмотрим процесс конфигурирования защиты данных в широко используемых программах для обмена файлами. Эти настройки помогут обеспечить безопасность и конфиденциальность при передаче информации.

Для начала, рассмотрим порядок действий в клиенте uTorrent:

- Откройте приложение uTorrent.

- Перейдите в меню «Настройки» и выберите пункт «Параметры».

- В разделе «Подключение» активируйте опцию «Использовать шифрование».

- Выберите уровень шифрования, рекомендуется использовать «Включить шифрование» для максимальной защиты.

- Сохраните изменения и перезапустите приложение.

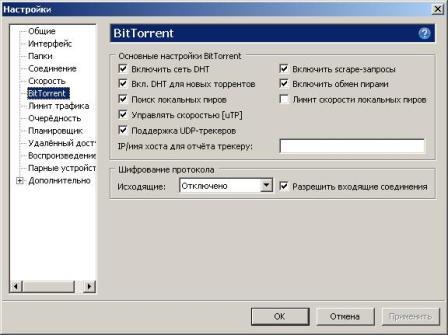

Теперь рассмотрим аналогичные шаги Программа для скачивания фильмов клиента BitTorrent:

- Запустите BitTorrent.

- Выберите «Параметры» в главном меню.

- Перейдите в раздел «Шифрование».

- Активируйте опцию «Принудительное шифрование» для обеспечения безопасности соединений.

- Сохраните настройки и перезапустите программу.

Следующий пример – это клиент qBittorrent:

- Откройте qBittorrent.

- Перейдите в «Инструменты» и выберите «Параметры».

- В разделе «Соединение» найдите пункт «Шифрование».

- Установите режим «Предпочтительно» или «Принудительно» в зависимости от ваших потребностей.

- Примените изменения и перезапустите qBittorrent.

Эти настройки помогут вам обеспечить защиту данных при использовании различных программ для обмена файлами, что особенно важно в условиях, когда конфиденциальность и безопасность являются ключевыми факторами.

Возможные риски при использовании шифрования

Использование защиты данных может привести к нескольким потенциальным проблемам, которые стоит учитывать. В данном разделе мы рассмотрим основные риски, связанные с применением таких технологий, и как они могут повлиять на пользователей и их безопасность.

Одним из главных рисков является снижение производительности. Защита данных требует дополнительных вычислительных ресурсов, что может замедлить работу системы. Это особенно важно для пользователей с ограниченными техническими возможностями или устаревшим оборудованием.

Еще один риск – сложность управления ключами. Управление криптографическими ключами требует специальных знаний и осторожности. Потеря ключа или его компрометация может привести к потере доступа к данным или их раскрытию.

Кроме того, использование защиты данных может привлечь внимание со стороны регуляторов и правоохранительных органов, особенно если оно используется для обхода ограничений или цензуры. Это может создать дополнительные юридические и политические сложности для пользователей.

Наконец, стоит учитывать риск неправильной настройки защиты данных. Некорректная конфигурация может сделать систему уязвимой для атак или неэффективной в плане защиты. Поэтому важно уделять внимание деталям при настройке и обновлении систем защиты.

Сравнение эффективности различных методов шифрования

В данном разделе мы рассмотрим, как различные подходы к защите данных при передаче влияют на производительность и безопасность. Мы сравним основные алгоритмы и протоколы, используемые для обеспечения конфиденциальности и целостности информации при её обмене в сети.

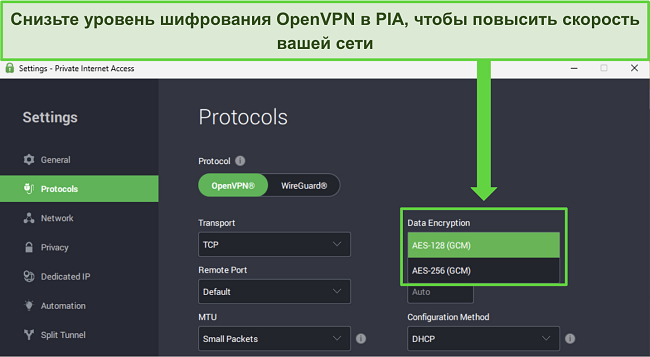

Алгоритмы симметричного и асимметричного шифрования представляют собой две большие категории методов защиты данных. Симметричные алгоритмы, такие как AES, используют один и тот же ключ для шифрования и дешифрования, что делает их быстрыми и эффективными для больших объемов данных. Однако, их главный недостаток заключается в сложности управления ключами.

Асимметричные алгоритмы, например RSA, используют пару ключей: один для шифрования (публичный ключ), а другой для дешифрования (приватный ключ). Это обеспечивает более высокий уровень безопасности, так как не требуется передача секретного ключа. Однако, асимметричные методы обычно медленнее и требуют больше вычислительных ресурсов.

Кроме того, стоит упомянуть протоколы безопасности, такие как SSL/TLS, которые обеспечивают защиту данных на уровне протоколов передачи. Эти протоколы обычно используют комбинацию симметричного и асимметричного шифрования, что позволяет совместить высокую скорость передачи данных с надежной защитой.

Будущее шифрования трафика в торрент-сообществе

Среди основных тенденций будущего можно выделить:

- Интеграция продвинутых алгоритмов защиты: Разработка и внедрение новых, более сложных алгоритмов, способных противостоять современным угрозам и атакам.

- Улучшение пользовательского опыта: Создание более интуитивно понятных интерфейсов и настроек, которые позволят пользователям легко и быстро активировать защитные функции.

- Расширение поддержки стандартов безопасности: Поддержка и адаптация к новым международным стандартам, что повысит уровень доверия к P2P-платформам.

- Интеллектуальный анализ данных: Использование машинного обучения для анализа и оптимизации процессов обмена данными, что позволит более эффективно обнаруживать и блокировать потенциальные угрозы.

- Глобальная сетевая безопасность: Создание глобальных коалиций и сообществ, которые будут работать над общими проблемами безопасности в сети.